В сервисе Google DoubleClick обнаружена работа скриптов для скрытого майнинга. Эксперты компании Trend Micro, специализирующейся на вопросах кибербезопасности отмечают, что от этого могут пострадать пользователи данной платформы из Японии, Франции, Тайваня, Италии и Испании, о чем было соответствующее предупреждение в Google.

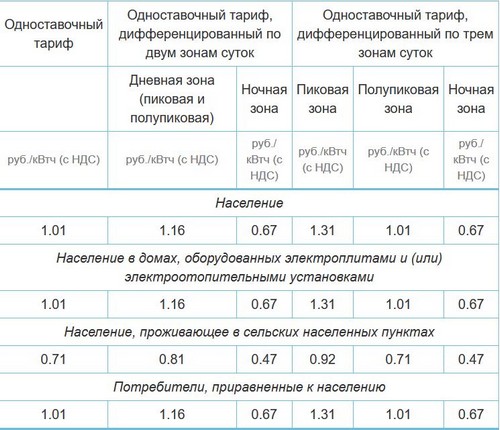

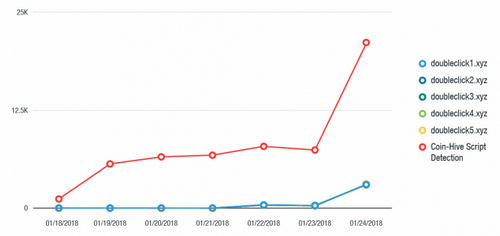

В начале, был обнаружен рост трафика на вредноносные домены, который начался 18 января. 24 января использование майнера Coinhive увеличилось на 285%.

Изучив трафик, аналитики установили, что он идет с рекламных объявлений DoubleClick.

Последующий анализ выявил работу скриптов двух скрытых майнеров и демонстрации рекламы от DoubleClick, послужившей приманкой для новых юзеров. В эти объявления был внедрен код JavaScript, генерирующий случайные числа от единицы до 101. Когда значение переменной оказывалось более 10, подключался скрипт coinhive.min.js, загружающий процессор ПК на 80%. Еще в 10% случаев срабатывал майнер mqoj_1.js, созданный на основе того же Coinhive.

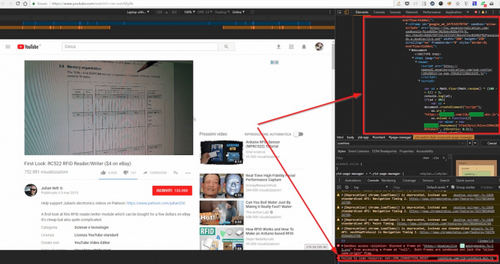

Проблемы с загрузкой процессоров, в результате работы скрытых майнеров отразились и на пользователях YouTube.

Регулярные проверки и обновление программного обеспечения, особенно браузеров, а также блокировка приложений использующих JavaScript –помогут пользователям избежать проблем, со скрытым майнингом, считают аналитики Trend Micro.

Владельцы сайтов были предупреждены о возможном проникновении майнеров в рекламу еще в начале января 2018 года. Скрытые добытчики криптовалют так же могут скрываться в Андроид –приложениях, на WordPress-сайтах, в расширениях браузеров и мессенджерах.